我在業(yè)余時間開發(fā)了一款自己的獨立產(chǎn)品在線客服與營銷系統(tǒng)。陸陸續(xù)續(xù)開發(fā)了幾年,從一開始的偶有用戶嘗試,到如今線上環(huán)境和私有化部署均有了越來越多的穩(wěn)定用戶,在這個過程中,我也積累了不少如何開發(fā)運營一款獨立產(chǎn)品的經(jīng)驗。

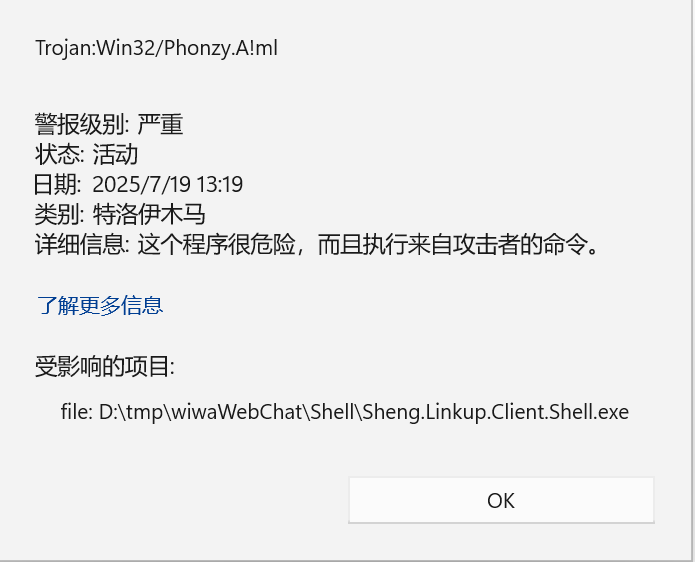

在這期間,一直有一個問題困擾著我,就是客服端軟件經(jīng)常被各種殺毒軟件,包括 Windows Defender 誤報木馬。在早期,用戶主要來自技術(shù)社區(qū)和朋友們的推薦,用戶信任度較高,經(jīng)過解釋說明,用戶能夠信任客服軟件是安全的。

但是隨著用戶越來越多,已經(jīng)無法通過說明解釋來證明軟件的安全性了。特別特別是現(xiàn)在許多殺毒軟件,在誤報之后會直接清除文件,根本不給用戶選擇的權(quán)力。

殺毒軟件為何誤報?

殺毒引擎不是在找病毒,而是在找“像病毒”的行為。

現(xiàn)代殺毒軟件普遍采用“啟發(fā)式掃描”或“行為分析”,這意味著它們并不是僅靠病毒特征庫來識別惡意程序,而是使用一整套規(guī)則和模式來判斷一個程序“是否可疑”。

這些規(guī)則包括但不限于:

如果你的程序具備以上任意一種特征,哪怕只是出于正當(dāng)功能(比如客服系統(tǒng)需要聯(lián)網(wǎng)),也可能被標記為“高危行為”。

看到這里,是否就感覺很搞笑了。一個正規(guī)軟件,只要你使用了網(wǎng)絡(luò),使用了一些系統(tǒng) API,殺毒軟件就直接認定你是特洛伊木馬。 我一個需要使用 Socket 端口通知的客服軟件,直接認定我是木馬。??

“誤殺”的代價,開發(fā)者買單

對殺毒軟件而言,“寧可錯殺一千,不可放過一個”是一種默認策略。因為一旦放過了真正的病毒,品牌聲譽將受重創(chuàng)。但對我們這些獨立開發(fā)者來說,這種“誤殺”就是巨大的打擊:用戶下載后被嚇到、程序被自動刪除、甚至連安裝都進行不了。

殺毒軟件自身能力不足 “神經(jīng)過敏”

殺毒軟件并不具備真正理解程序目的的能力,它們只是根據(jù)規(guī)則去 **猜測 **風(fēng)險,就像一個機場安保看到你帶了根鋼筆,就懷疑你要劫機一樣。

于是,哪怕你的軟件再干凈,只要踩到了“嫌疑”規(guī)則的尾巴,就會被誤報、攔截甚至刪除。而這些“神經(jīng)過敏”的規(guī)則,在不同廠商之間又千差萬別,這就是為什么有時360不報毒,但Windows Defender卻攔下來了。

我是如何與殺毒軟件誤報斗智斗勇的

一、避免使用“敏感 API”

以下這些操作是容易被重點“盯上”的:

使用 System.Reflection.Emit 動態(tài)生成代碼,雖然對我來說只是想做點靈活擴展;

使用 System.Diagnostics.Process 啟動子進程(比如打開聊天記錄目錄);

訪問注冊表:我只是想讓軟件記住上次窗口的位置;

在 AppData 或 ProgramData 中寫入設(shè)置文件——對我來說再正常不過,但對某些殺軟來說,這簡直就是“木馬模板”。

于是,誤報接踵而至,程序剛下載就被殺,用戶根本沒機會點開。

我是怎么改的?

為了降低“被盯上”的風(fēng)險,我做了如下幾件事:

替代動態(tài)代碼生成

一開始我用 Reflection.Emit 動態(tài)構(gòu)建了一些配置對象,結(jié)果直接觸發(fā)多款殺軟的紅色警告。后來我把邏輯改寫為靜態(tài)代碼生成:運行時不再生成 IL,而是在開發(fā)期通過 T4 模板生成類文件,徹底消除了誤報。

重構(gòu)掉“注冊表寫入”操作

把原本寫入注冊表的配置改為了 JSON 配置文件,放到用戶的文檔目錄下。這樣一來,既不影響功能,又躲開了“注冊表篡改”的嫌疑。

避免敏感目錄讀寫

原來我把緩存文件放在了 System32 附近一個子目錄下,想法是“這樣卸載的時候方便清理”。但殺毒軟件完全不講道理地認為我在搞破壞。最終我改為使用用戶本地 AppData\ShenLiveChat\Temp,并添加定期清理機制。

顯式聲明用途的接口調(diào)用

像 Process.Start 這樣的操作,我改為加入彈窗提示:“即將打開聊天記錄目錄,是否繼續(xù)?”

讓用戶操作變成調(diào)用的前置條件,不僅更安全,也減少了殺軟的敏感程度。

二、關(guān)閉 IL 混淆,轉(zhuǎn)向邏輯拆分優(yōu)化

殺毒軟件討厭“它看不懂的東西”

IL 混淆,本質(zhì)上是讓程序變得“難以理解”。對開發(fā)者來說,這是為了保護知識產(chǎn)權(quán);但對殺毒軟件來說,這就像在機場過安檢時背著一個黑色不透明的大包,里面還發(fā)出滴滴響聲。

它不懂你到底想干什么,于是干脆默認你“不安好心”。

某些殺軟甚至明確在其文檔中表示:“高度混淆的代碼將被視為潛在威脅,可能觸發(fā)誤報。”

所以我改變了策略:放棄混淆,轉(zhuǎn)向架構(gòu)優(yōu)化

經(jīng)過數(shù)次“屢殺屢改、屢改屢殺”的折磨,我最終選擇徹底關(guān)閉 IL 混淆,然后換了一種方式去實現(xiàn)“保護核心邏輯”。

我的做法是:把代碼分層、分離、分包。

具體包括:

將核心邏輯抽離為內(nèi)部模塊

比如會話處理、消息存儲、訪客追蹤這些關(guān)鍵功能,我封裝進了一個獨立的類庫,并進行接口隔離。主程序只是調(diào)用這些模塊,而不直接暴露實現(xiàn)細節(jié)。

非敏感代碼單獨編譯為開放組件

像日志、配置管理、界面樣式等,完全不涉及業(yè)務(wù)秘密的代碼,我保留了良好的命名和結(jié)構(gòu),甚至愿意被別人“看得懂”。這樣殺毒軟件在分析時,能快速識別這些模塊是“低風(fēng)險”。

構(gòu)建工具自動處理打包與分發(fā)結(jié)構(gòu)

我寫了一個構(gòu)建腳本,將核心模塊打成單獨的文件,主程序只引用必要部分。這樣哪怕某一個模塊被誤報,我也能快速定位、替換,而不是整個程序“全軍覆沒”。

當(dāng)然,以下是第三章節(jié)《去除多余的資源文件和嵌入式依賴》的完整內(nèi)容,繼續(xù)保持軟文風(fēng)格與實戰(zhàn)技巧結(jié)合:

三、去除多余的資源文件和嵌入式依賴

有一段時間,我習(xí)慣把一些小工具、圖片、第三方庫全部打包進主程序,通過嵌入資源的方式運行時釋放。這樣做的好處是部署方便,用戶只需一個文件即可啟動軟件。

但結(jié)果就是:打包后的程序一上傳,就直接被判為“木馬”或“Dropper”!

殺毒引擎是怎么想的?

在殺毒軟件看來,一個可執(zhí)行程序,如果里面還藏了一堆文件,運行時還要自己解壓、釋放、執(zhí)行,這和“病毒行為”有什么區(qū)別?

尤其是以下這些典型行為:

EXE 文件體積異常龐大(嵌入了多個 DLL 或壓縮包)

使用 Assembly.GetManifestResourceStream() 動態(tài)讀取資源

運行時釋放到臨時目錄并加載執(zhí)行

加載方式使用 Assembly.Load 或反射調(diào)用

使用 Base64 編碼隱藏資源文件(哪怕只是想讓它“好看點”)

我是怎么做優(yōu)化的?

為了不讓殺毒軟件“精神過敏”,我決定拆散資源、還原結(jié)構(gòu),做了一系列調(diào)整:

放棄資源嵌入,轉(zhuǎn)為外部文件管理

所有第三方 DLL、樣式文件、字體文件,全部從嵌入資源中移除,作為獨立文件隨安裝包分發(fā)。雖然讓安裝包稍微復(fù)雜了一點,但殺毒軟件的“壓力”小了很多。

資源目錄顯式命名,目錄結(jié)構(gòu)清晰可辨

比如:

/Assets /Images

/Fonts

/Lib

Newtonsoft.Json.dll

WebSocketSharp.dll

結(jié)構(gòu)越清晰,越能表明你不是在“藏東西”。

運行時不再釋放、加載 DLL

原來有一段代碼是運行時把 DLL 解壓到臨時目錄再 Load,這正好踩雷。我改為直接在程序目錄中引用,啟動時由系統(tǒng)自動加載。

壓縮資源使用開放格式,不自定義打包邏輯

早期我寫了一個“小型資源解壓引擎”,可以解析我自定義的 .respkg 文件。現(xiàn)在看來,這種“發(fā)明創(chuàng)造”對殺毒軟件來說就是可疑行為。我改為使用標準的 .zip,并使用公開的解壓庫(如 SharpZipLib),明顯減少了誤判。

不再隱藏資源內(nèi)容

有一次我用 Base64 加密了一張啟動圖,只為“防止被別人替換”,結(jié)果被標記為“隱藏可執(zhí)行文件”。后來我直接用 PNG 明文放進資源目錄,從此再無紅色警告。

殺毒軟件的底線其實很簡單:別藏,別騙,別搞花樣

殺毒軟件并不是真的懂你代碼里干了什么,它只是看到你藏了一堆東西,行為又不透明,就默認你在“搗鬼”。所以我們做開發(fā)時,只需要讓程序變得結(jié)構(gòu)清晰、行為正常、盡量少用花式加載技巧,就能極大降低誤報率。

四、延遲初始化網(wǎng)絡(luò)連接

在開發(fā)在線客服系統(tǒng)的過程中,我始終面臨一個現(xiàn)實問題:程序必須聯(lián)網(wǎng)。畢竟,實時聊天、訪客追蹤、消息推送這些核心功能,都是基于與服務(wù)器的通信來實現(xiàn)的。

但是,一旦程序一啟動就訪問網(wǎng)絡(luò),殺毒軟件立刻高度警覺。

在它們的世界里,“程序一運行就聯(lián)網(wǎng)”=“你在偷偷上傳數(shù)據(jù)”。于是,我的客服端程序經(jīng)常在用戶第一次運行時就被 Defender、Avast 等軟件當(dāng)場攔截,甚至標記為木馬、后門或監(jiān)聽程序。

殺毒軟件的“網(wǎng)絡(luò)恐懼癥”

殺毒引擎非常在意以下行為:

程序啟動后立即向外部 IP 發(fā)起連接;

使用自定義協(xié)議或 WebSocket 持久連接;

不提示用戶、沒有可見 UI,就悄悄發(fā)送 HTTP 請求;

尤其反感那些在沙箱環(huán)境下也立即聯(lián)網(wǎng)的程序,因為這就是惡意軟件的典型“心急”行為。

我的解決思路:讓網(wǎng)絡(luò)連接“晚一點、慢一點、可控一點”

為了避開殺軟的網(wǎng)絡(luò)偵測雷區(qū),我采取了如下優(yōu)化策略:

不在 Main 函數(shù)中初始化網(wǎng)絡(luò)模塊

原來我的代碼結(jié)構(gòu)是這樣的:

static void Main() {

NetworkManager.ConnectToServer();

Application.Run(new MainForm());

}

現(xiàn)在我改為:

static void Main() {

Application.Run(new MainForm());

}

并在用戶進入主界面后,由 UI 線程延遲幾秒初始化聯(lián)網(wǎng)邏輯。

使用“按需聯(lián)網(wǎng)”機制

比如用戶點擊“開始會話”按鈕、打開“訪客列表”等功能時,再觸發(fā)對應(yīng)的網(wǎng)絡(luò)請求。這樣殺毒軟件能看到這是用戶主動觸發(fā)的行為,更容易信任。

加上 UI 提示和加載動畫

在程序聯(lián)網(wǎng)前,顯示一個“正在連接服務(wù)器...”的提示,不僅提升用戶體驗,也能幫助殺軟理解這是正常通信,而不是偷偷摸摸。

避免自定義 Socket 協(xié)議啟動即連接

早期版本中我使用了一個自定義 WebSocket 協(xié)議,一啟動就嘗試連接端口。現(xiàn)在我改為使用標準 HTTPS 請求進行服務(wù)探測,等確認連接通暢后再切換到持久連接模式。

網(wǎng)絡(luò)配置延遲加載,支持“離線模式”

某些環(huán)境下(如無網(wǎng)絡(luò)、殺軟沙箱中),程序進入“離線只讀”模式,允許用戶先查看界面、不聯(lián)網(wǎng)、不報錯。這樣可以在殺毒軟件行為分析結(jié)束后再聯(lián)網(wǎng),避開風(fēng)險區(qū)。

五、將異步任務(wù)池調(diào)度方式改為顯式線程控制

在開發(fā)在線客服系統(tǒng)時,后臺任務(wù)調(diào)度是一件再平常不過的事情。比如:

定期清理無效會話;

后臺同步訪客軌跡數(shù)據(jù);

定時上傳診斷日志;

閑時刷新緩存、預(yù)加載組件。

這些任務(wù)我最初都使用 .NET 中最常用的方式來實現(xiàn):Task.Run() 或 async/await。寫起來簡單,運行也高效,代碼結(jié)構(gòu)優(yōu)雅現(xiàn)代。

但沒想到,這些“現(xiàn)代化”的異步寫法,竟然成了殺毒軟件的“重點盯防目標”。

殺毒引擎眼中的異步線程池

殺毒軟件在行為分析時,并不真的理解你在做什么。它只是觀察程序在運行時創(chuàng)建了多少線程、這些線程是否與 UI 有關(guān)聯(lián)、是否在后臺持續(xù)運行等信息。

而異步任務(wù)往往會觸發(fā)以下“危險信號”:

特別是你用了 Task.Run(),又沒有等待它完成、也沒有取消機制時,在殺毒軟件眼里就很像“挖礦木馬”或“監(jiān)聽服務(wù)”。

我的解決方法:回歸顯式線程控制

為了降低異步誤報率,我逐步將程序中的關(guān)鍵后臺任務(wù),從線程池調(diào)度重構(gòu)為顯式線程控制,讓行為看起來更“可控、更傳統(tǒng)”。

具體來說:

放棄泛濫使用 Task.Run()

很多非必須的異步任務(wù),我改回同步執(zhí)行或掛到 UI 線程排隊調(diào)度。例如日志記錄,不再 Task.Run() 異步寫入,而是將其加入日志隊列,由主線程空閑時處理。

使用 Thread + AutoResetEvent 管理循環(huán)任務(wù)

對于必須定期執(zhí)行的任務(wù)(如訪客狀態(tài)同步),我寫了一個自定義調(diào)度器,大致邏輯如下:

private Thread _workerThread;private AutoResetEvent _signal = new AutoResetEvent(false);void StartWorker() {

_workerThread = new Thread(() => {

while (!_exit) {

DoBackgroundWork();

_signal.WaitOne(TimeSpan.FromSeconds(30));

}

});

_workerThread.IsBackground = true;

_workerThread.Start();

}

這樣殺軟能看到我啟動了一個明確生命周期的線程,執(zhí)行頻率有限,結(jié)構(gòu)也清晰可分析,誤報率大幅下降。

避免濫用 async void 和匿名異步函數(shù)

很多誤報來自“看起來像病毒的匿名異步函數(shù)”。我統(tǒng)一將異步方法提成命名函數(shù),并用顯式的 CancellationToken 來標明終止機制。

后臺任務(wù)全部帶日志記錄與啟動標識

我加入日志記錄,每一個后臺任務(wù)的創(chuàng)建、啟動、終止都會寫日志,同時所有線程都有統(tǒng)一前綴名 ShenWorker-XXX,讓行為具備“程序員氣質(zhì)”而非“病毒氣質(zhì)”。

設(shè)置任務(wù)的最大運行時間與異常退出處理機制

沒有任何后臺線程會無限運行下去,哪怕是輪詢?nèi)蝿?wù),也會設(shè)置最大循環(huán)次數(shù)與異常保護,防止被殺毒軟件誤以為“永不休眠的后門程序”。

在經(jīng)歷了一系列改造之后,系統(tǒng)的可維護性、安全性與執(zhí)行效率均得到了顯著提升。這不僅僅是一次對技術(shù)策略的更新,更是從“防御性開發(fā)”向“結(jié)構(gòu)性優(yōu)化”轉(zhuǎn)型的實踐。

事實證明,相較于短期的遮掩,良好的架構(gòu)與清晰的控制邊界才是真正構(gòu)筑安全與高性能的根本。在后續(xù)的版本中,我將繼續(xù)秉持“少即是多、顯式優(yōu)于隱式”的原則,對系統(tǒng)性能進行持續(xù)打磨,并探索更多面向未來的可擴展設(shè)計模式。

轉(zhuǎn)自https://www.cnblogs.com/sheng_chao/p/19015478

該文章在 2025/8/1 9:32:39 編輯過